Сегодня:

|

Наслаждайся моей юной задницей / Enjoy My Teen Ass (WEB-DL) Дождливый день - идеальный повод для молодых любовниц Амиры Адара и Кристофа Кейла остаться дома и исследовать свои сексуальные желания. Они оба ... Свободная любовь / Freedom Of Love (WEB-DL) Дождливый день - идеальный повод для молодых любовниц Амиры Адара и Кристофа Кейла остаться дома и исследовать свои сексуальные желания. Они оба ... |

Рaзделы

- Главная

- Аудиокниги

- Видео Уроки

- Документальные фильмы

- Программы

- Авто литература

- Аквариум

- Военная техника и Оружие

- Детектив и Роман

- Детям

- Духовная литература

- Журналы

- Здоровье

- История и Политика

- Классика

- Компьютер

- Кулинария

- Культура и Искусство

- Научно-популярная

- Охота

- Рыбалка

- Рукоделие

- Сад - Огород

- Собака и Кошка

- Спорт

- Справочники

- Строительство

- Техника

- Учебники

- Фантастика

- Хобби

- Экономика

- Электроника

- Энциклопедии

- Эротические Игры

- Эро Фотосессии

Популярное

Наши партнеры

Эротические Игры

Авторизация

Подписка на Новости:

Опрос

Какие жанры книг вы читаете?

Популярные тэги

audiobook Download e-book ebook FB2 mp3 netfact.org Английский язык Аудиокнига Боевая фантастика Видеокурс Документальный фильм История Компьютерная литература Мастер-класс Мистика Научно-популярная литература Подшивка журнала Роман Руководство Сборник Фантастика Энциклопедия боевик детектив здоровье кулинария литература обучение попаданцы приключения программирование психология сделай сам серия собрание сочинений справочник триллер фото фэнтези

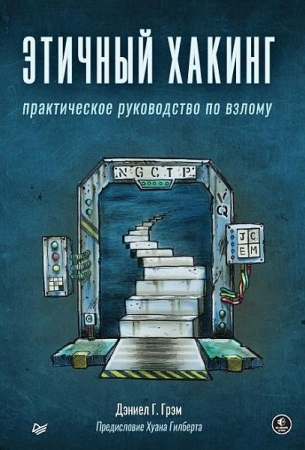

Практическое руководство по взлому компьютерных систем с нуля, от перехвата трафика до создания троянов. Книга «Этичный хакинг» освещает современные проблемы кибербезопасности и помогает освоить навыки, необходимые любому этичному хакеру. Сделайте первый шаг в карьере пентестера, ознакомившись с методами взлома, которые используют эксперты.

Специалист по информационной безопасности — одна из самых востребованных профессий В 9 случаях из 10 в компании отсутствуют специалисты по информационной безопасности. Согласно исследованию компании Intel Security, 33% респондентов осознают, что являются мишенями для хакеров, у 25% уже была утечка важных данных, а у 22% были негативные репутационные последствия из-за компрометации сети.

Содержание:

Модуль 1. Цель и психология атак

Модуль 2. Психология хакерских атак

Модуль 3. Разведка

Модуль 4. Проникновение в инфраструктуру

Модуль 5. Закрепление в инфраструктуре

Модуль 6. Сетевая сегментация

Модуль 7. Конфигурирование Linux

Модуль 8. Выжимаем соки из антивируса

Модуль 9. Autoruns

Модуль 10. Sysmon

Модуль 11. Аудит

Модуль 12. Конфигурирование аудита ОС Windows

Модуль 13. Сбор данных WEF

Модуль 14. Краткий обзор siem решений

Модуль 15. Конфигурирование ОС Windows

Модуль 16. Конфигурирование ОС Windows

Модуль 17. Процессы реагирования на инциденты

Модуль 18. Автоматизация реагирования на инциденты